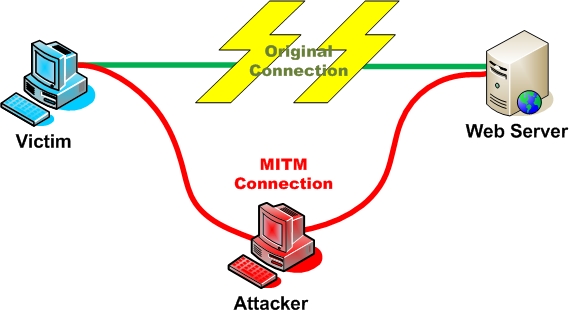

¿En qué consiste el ataque? Consiste en engañar a un equipo víctima de tal forma que lo que el equipo envía a una segunda máquina conseguimos realmente que lo envíe a otra máquina distinta. Para conocer otros tipos de ataque consultar este artículo de la revista Linux-magazine.

¿Cómo se consigue? Aprovechando la falta de seguridad del protocolo ARP. La máquina atacante enviará paquetes ARP Reply a las víctimas para que ésta asocie a la dirección IP que queramos, la dirección física MAC de la máquina atacante. De esta forma, cuando desde la maquina víctima se envíe paquete a la dirección IP falseada, asociará a los paquetes la dirección física del atacante, enviando de esta forma los paquetes al atacante en vez de a su destino real.

¿Cómo se consigue? Aprovechando la falta de seguridad del protocolo ARP. La máquina atacante enviará paquetes ARP Reply a las víctimas para que ésta asocie a la dirección IP que queramos, la dirección física MAC de la máquina atacante. De esta forma, cuando desde la maquina víctima se envíe paquete a la dirección IP falseada, asociará a los paquetes la dirección física del atacante, enviando de esta forma los paquetes al atacante en vez de a su destino real.Nos podemos situar entre una máquina cualquiera de nuestra red y la puerta de enlace, controlando todo el tráfico que es enviado hacia fuera de la red. Si el atacante una vez procesado los paquete los redirecciona al destino real, la máquina víctima no detecta que el tráfico es interceptado.

¿Cómo lo podemos hacer? Existe multitud de herramientas para realizar este tipo de ataque, yo uso Ettercap. Miguel Angel Calvo ha realizado tres vídeos muy buenos en relación a este tipo de ataque.

- Vídeo Tutorial 1: ARP poisoning - Main in the middle attack

- Vídeo Tutorial 2: ARP poisoning - ettercap

- Vídeo Tutorial 3: ARP poisoning - Detección

No hay comentarios:

Publicar un comentario